RIA infoturbeintsidentide käsitlemise osakonna raport annab ülevaate novembri alguses toimunud rünnete kronoloogiast, mõjust ja ulatusest. Raport annab ka soovitusi taoliste intsidentide vältimiseks ja mõju vähendamiseks tulevikus.

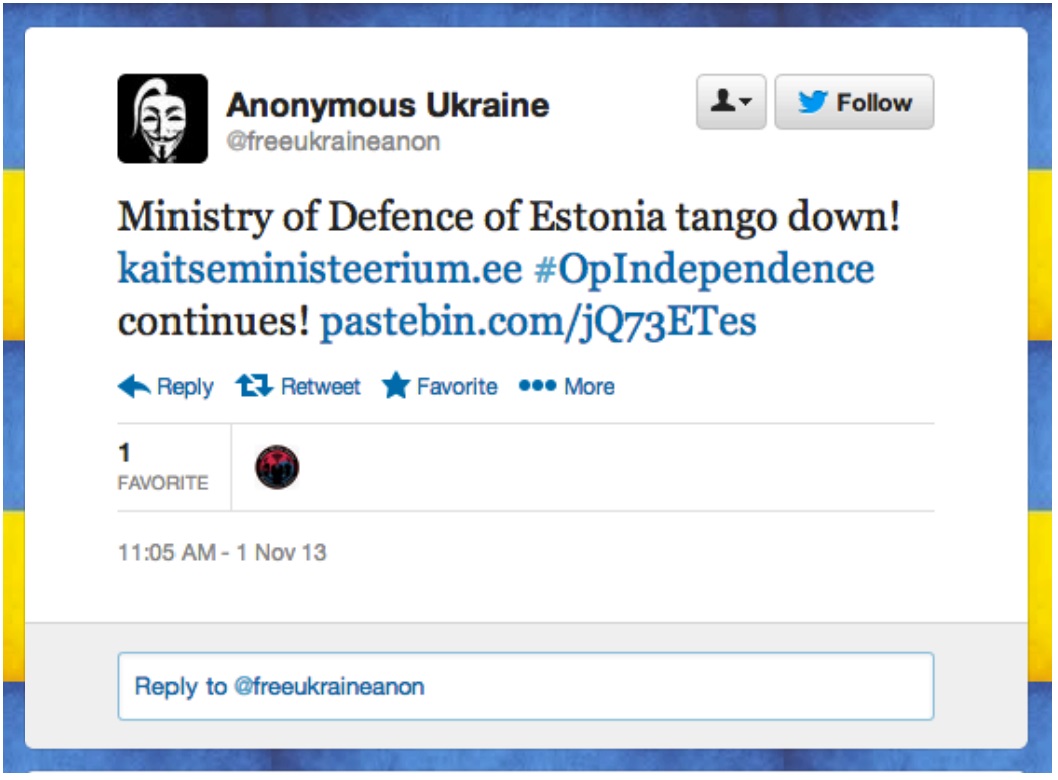

2013. a novembri alguses korraldasid häktivistid, Anonymous Ukraine maski taha peitudes, paralleelselt NATO õppustega kampaania #OpIndependence. Ründed sisaldasid nii hajusaid teenusetõkestusi, näotustamisi kui ka võltskirjade saatmist mitmes Euroopa riigis.

Olulist kahju rünnetest Eesti riigiasutuste ja ettevõtete infosüsteemidele ei sündinud. Rünnatud veebilehtede kättesaadavuses esinenud mõnetunniste katkestuste mõju oli väike. Võltskirjade saajad käitusid turvateadlikult. Laiemat tähelepanu saanud näotustamisjuhtum rõhutas veel kord tarkvara turvapaikamise olulisust.

Intsidentide järeldusena tuleb kaaluda täiendavate tehniliste ja organisatsiooniliste meetmete kasutuselevõttu ning mitte ainult rünnatud asutustes. Intsidentidest saadud õppetunnid tõestavad vajadust uuendada kokkuleppeid ja koostööprotseduure nii riigiasutuste kui ka interneti- ja majutusteenuse saajate ja pakkujate vahel.

Kokkuvõtlikult:

1) 01.11.2013 kl 9.20 kuni 12.35 – kaitseministeerium.ee veebilehe ummistusrünne

2) 01.11.2013 kl 12.45 kuni 15.50 – mil.ee veebilehe ummistusrünne

3) 04.11.2013 kl 12.00 – NATO CCD COE võltsitud e-kirjad

4) 07.11.2013 kl 12.20 kuni 15.25 – ccdcoe.org veebilehe ummistusrünne

5) 07.11.2013 kl 12.43 – elron.ee näotustamine (“Rongide liikluses Eestis on peatatud”)

Soovitused

Asutustel:

- Vaadata üle infovarade kaardistus, rünnatavate sõlmede tehniline platvorm ning kaaluda muudatuste tegemist minimeerimaks ründest tulenevat mõju olulistele teenustele.

- Veebisaidi omaniku ning majutus- ja/või internetiteenuse pakkuja vahel täpsustada ja/või kontrollida üle ummistusrünnete kommunikeerimise ja varulahenduste rakendamise protseduurid.

- Rakendada asutusele sobilik infoturbe juhtimise raamistik.

Eestis tervikuna:

- Propageerida SPFi (sender policy framework – e-posti saatja kontrollimise raamistik) rakendamist e-posti serverites ja oma internetidomeenides.

- Tegeleda veelgi intensiivsemalt tarkvara uuendamise vajalikkuse selgitamisega, kaaluda sanktsioonide kehtestamist ammu uuendamata süsteemide omanike suhtes.

- Kasutada rünnetest saadud õppetunde õppuste korraldamisel.

- Tagada, et asutuse infosüsteemide eest vastutavate spetsialistide hulk ja oskused oleks vastavuses sellega, kui sõltuv on asutuse/ettevõtte töö nendest infosüsteemidest.

OpIndependence raport (.pdf, 625 KB)